TECNOLOGIA, INOVACIÓN

INFORMATICA lml.

IDEAS,ILUMINATE

INFORMATICA lml.

NAVEGA,DESCUBRE!

INFORMATICA lml.

¡INVESTIGA!

INFORMATICA lml.

CREA UN MUNDO

INFORMATICA lml.

domingo, 15 de junio de 2014

viernes, 6 de junio de 2014

QUE ES LA VISIÓN PROSPECTIVA.

La prospectiva (proceso) tecnológica es un proceso sistemático que analiza el estado actual y las perspectivas de progreso científico y tecnológico para identificar áreas estratégicas de investigación y tecnologías emergentes en las que concentrar los esfuerzos de inversión y así obtener los mayores beneficios económicos o sociales.

La prospectiva (proceso) tecnológica es un proceso sistemático que analiza el estado actual y las perspectivas de progreso científico y tecnológico para identificar áreas estratégicas de investigación y tecnologías emergentes en las que concentrar los esfuerzos de inversión y así obtener los mayores beneficios económicos o sociales.

La prospectiva tecnológica están orientadas a un conjunto de técnicas que permiten definir la relevancia de una tecnología en un momento futuro. Una característica principal de la prospectiva es que parte de la existencias de varios posibles futuros (futurables y futuribles) los cuales se enmarcan en un contexto dado, que puede ser bajo la jurisdicción de un país, un sector o una empresa. La finalidad de la prospectiva tecnológica es facilitar la toma de decisiones donde la tecnología constituye un factor cada vez más determinante, y en el que el propio ritmo de cambio tecnológico, cada día más acelerado, incorpora un grado creciente de incertidumbre.

Un análisis de prospectiva tecnológica parte de la identificación del tipo de tecnología que se desea analizar, que habitualmente se engloba en una de las tres categorías siguientes:

Tecnologías claves: son aquellas que tienen un mayor impacto sobre la rentabilidad de los productos o la mejora de la productividad. Su difusión es limitada y su posesión va a condicionar fuertemente la posición competitiva de la empresa.

Tecnologías de base: son tecnologías ampliamente disponibles por las empresas de un mismo sector y suele ser común a todos los productos de una actividad concreta.

Tecnologías emergentes: son aquellas que en una primera fase de su aplicación en la empresa muestran un notable potencial de desarrollo. El nivel de incertidumbre que rodea a estas tecnologías es particularmente elevado.

Esta clasificación esta estrechamente relacionada con el concepto de ciclo de vida de la tecnología, donde se distinguen tres etapas: nacimiento, crecimiento y madurez . El nacimiento se asocia a tecnologías emergentes, el crecimiento a tecnologías claves y, finalmente, la madurez y el declive a tecnologías de base.

La prospectiva tecnológica se utiliza dentro de la gestión de la I+D+i para dar apoyo a las decisiones de inversión en tecnología, conjuntamente con la vigilancia tecnológica.

CIBERGRAFIA: http://es.wikipedia.org/wiki/Prospectiva_tecnol%C3%B3gica

lunes, 19 de mayo de 2014

DESPEDIDA *m*

viernes, 16 de mayo de 2014

Proyecto de vida *u*

Mi proyecto de vida es estudiar para ser una laborista química para hacer ah la ciencia mas fácil, ser alguien importante y eso que hice les sirva ah los demás en un futuro. en 9 años me veo especializándome en mi carrera, se que lo resumo en unas cuantas palabras pero tengo que hacer mucho para lograrlo, después de disfrutar todos mis logros y tener una familia y ser feliz. Y tener brazos de Palito. Fin

lunes, 31 de marzo de 2014

lunes, 24 de febrero de 2014

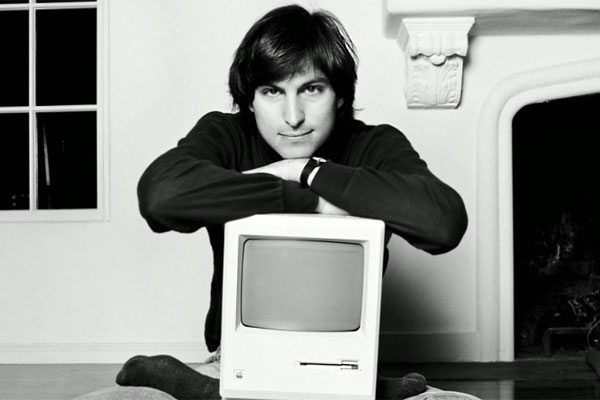

Apple y su credor (Steve Jobs)

Steve Jobs el creador de apple tenia la brillante idea de hacer una computadora de escritorio el cual reprodujo con

su amigo (Steve Wozniak). Después de un tiempo tubo la

brillante idea de mejorar el mouse y sacar la siguiente computadora mejorada,

en el siguiente

tiempo

tuvo dos fracasos y lo corrieron de su propia empresa y ahí fue cuando entro a

PIXAR donde se reprodujo la primera película con graficas a computadora la cual tuvo mucho éxito, tiempo después regreso ah apple con nuevas ideas de

un aparato que reprodujera música y lo pudieras traer

en el bolsillo y ese se llamo iPod el cual tuvo el defecto que los usuarios descargaban música ilegalmente .

Así que todas las grandes empresas de reproducción musical llegaron al

acuerdo de poner un precio fijo y no muy alto a todas las canciones para que ya

no hubiese ese problema,

después de esto

creo iTunes, una app para

descargar música en tu dispositivo móvil y en este caso para llevar en tu iPod y también podrías

descargar vídeos, cortometrajes y demás. Cada vez el iPod era mas pequeño y

delgado asu su venta cambio

mucho.

Después salió a la venta el iPhone, pues fue muy importante pues podrias traer la computadora

en tu bolsillo, aparte de ser touch y tenia muchas aplicaciones. Por ultimo produjo el iPad una tableta electrónica mas funcional.

Solo quiero decirles que hoy 24 de febrero Steve Jobs cumpliría 59 años :3 Bonito

día

martes, 11 de febrero de 2014

OPINIÓN DE TIPOS DE VIRUS

Existen distintos tipos de virus pero los más comunes son los "gusanos" o los "troyanos". Los

primeros son riesgosos ya que se van duplicando y además se esparcen en internet por medio de los e-mail y de esta forma también contamina a otros dispositivos. Los segundos contienen un código interior que le permite a una persona acceder a la computadora infectada o recolectar datos y enviarlos por Internet a un desconocido, sin que el usuario se de cuenta de esto, y actualmente, los caballos de Troya ya no llegan exclusivamente transportados por virus, ahora son instalados cuando el usuario baja un archivo de Internet y lo ejecuta.

Para prevenir los virus es escencial tener un buen software (antivirus) para eliminarlos y que no dañen al equipo.

TIPOS DE VIRUS

Virus de Boot

Uno de los primeros tipos de virus conocido, el virus de boot infecta la partición de inicialización del sistema operativo. El virus se activa cuando la computadora es encendida y el sistema operativo se carga.

Time Bomb o Bomba de Tiempo

Los virus del tipo "bomba de tiempo" son programados para que se activen en determinados momentos, definido por su creador. Una vez infectado un determinado sistema, el virus solamente se activará y causará algún tipo de daño el día o el instante previamente definido. Algunos virus se hicieron famosos, como el "Viernes 13" y el "Michelangelo".

Lombrices, worm o gusanos

Con el interés de hacer un virus pueda esparcirse de la forma más amplia posible, sus creadores a veces, dejaron de lado el hecho de dañar el sistema de los usuarios infectados y pasaron a programar sus virus de forma que sólo se repliquen, sin el objetivo de causar graves daños al sistema. De esta forma, sus autores tratan de hacer sus creaciones más conocidas en internet. Este tipo de virus pasó a ser llamado gusano o worm. Son cada vez más perfectos, hay una versión que al atacar la computadora, no sólo se replica, sino que también se propaga por internet enviandose a los e-mail que están registrados en el cliente de e-mail, infectando las computadoras que abran aquel e-mail, reiniciando el ciclo.

Troyanos o caballos de Troya

Ciertos virus traen en su interior un código aparte, que le permite a una persona acceder a la computadora infectada o recolectar datos y enviarlos por Internet a un desconocido, sin que el usuario se de cuenta de esto. Estos códigos son denominados Troyanos o caballos de Troya.

Inicialmente, los caballos de Troya permitían que la computadora infectada pudiera recibir comandos externos, sin el conocimiento del usuario. De esta forma el invasor podría leer, copiar, borrar y alterar datos del sistema. Actualmente los caballos de Troya buscan robar datos confidenciales del usuario, como contraseñas bancarias.

Los virus eran en el pasado, los mayores responsables por la instalación de los caballos de Troya, como parte de su acción, pues ellos no tienen la capacidad de replicarse. Actualmente, los caballos de Troya ya no llegan exclusivamente transportados por virus, ahora son instalados cuando el usuario baja un archivo de Internet y lo ejecuta. Práctica eficaz debido a la enorme cantidad de e-mails fraudulentos que llegan a los buzones de los usuarios. Tales e-mails contienen una dirección en la web para que la víctima baje, sin saber, el caballo de Troya, en vez del archivo que el mensaje dice que es. Esta práctica se denomina phishing, expresión derivada del verbo to fish, "pescar" en inglés. Actualmente, la mayoría de los caballos de Troya simulan webs bancarias, "pescando" la contraseña tecleada por los usuarios de las computadoras infectadas. Existen distintas formas para saber si estás infectado con un troyano y cómo eliminarlo de tu PC.

Hijackers

Los hijackers son programas o scripts que "secuestran" navegadores de Internet, principalmente el Internet Explorer. Cuando eso pasa, el hijacker altera la página inicial del navegador e impide al usuario cambiarla, muestra publicidad en pop-ups o ventanas nuevas, instala barras de herramientas en el navegador y pueden impedir el acceso a determinadas webs (como webs de software antivírus, por ejemplo).

Keylogger

El KeyLogger es una de las especies de virus existentes, el significado de los términos en inglés que más se adapta al contexto sería: Capturador de teclas. Luego que son ejecutados, normalmente los keyloggers quedan escondidos en el sistema operativo, de manera que la víctima no tiene como saber que está siendo monitorizada. Actualmente los keyloggers son desarrollados para medios ilícitos, como por ejemplo robo de contraseñas bancarias. Son utilizados también por usuarios con un poco más de conocimiento para poder obtener contraseñas personales, como de cuentas de email, MSN, entre otros. Existen tipos de keyloggers que capturan la pantalla de la víctima, de manera de saber, quien implantó el keylogger, lo que la persona está haciendo en la computadora. Cómo los keylogger nos roban la información? Cómo cuidarse?

Zombie

El estado zombie en una computadora ocurre cuando es infectada y está siendo controlada por terceros. Pueden usarlo para diseminar virus , keyloggers, y procedimientos invasivos en general. Usualmente esta situación ocurre porque la computadora tiene su Firewall y/o sistema operativo desatualizado. Según estudios, una computadora que está en internet en esas condiciones tiene casi un 50% de chances de convertirse en una máquina zombie, pasando a depender de quien la está controlando, casi siempre con fines criminales.

Virus de Macro

Los virus de macro (o macro virus) vinculan sus acciones a modelos de documentos y a otros archivos de modo que, cuando una aplicación carga el archivo y ejecuta las instrucciones contenidas en el archivo, las primeras instrucciones ejecutadas serán las del virus.

Los virus de macro son parecidos a otros virus en varios aspectos: son códigos escritos para que, bajo ciertas condiciones, este código se "reproduzca", haciendo una copia de él mismo. Como otros virus, pueden ser desarrollados para causar daños, presentar un mensaje o hacer cualquier cosa que un programa pueda hacer.

CIBERGRAFÍA- http://www.informatica-hoy.com.ar/software-seguridad-virus-antivirus/Tipos-de-virus-de-computadoras.php

Uno de los primeros tipos de virus conocido, el virus de boot infecta la partición de inicialización del sistema operativo. El virus se activa cuando la computadora es encendida y el sistema operativo se carga.

Time Bomb o Bomba de Tiempo

Los virus del tipo "bomba de tiempo" son programados para que se activen en determinados momentos, definido por su creador. Una vez infectado un determinado sistema, el virus solamente se activará y causará algún tipo de daño el día o el instante previamente definido. Algunos virus se hicieron famosos, como el "Viernes 13" y el "Michelangelo".

Lombrices, worm o gusanos

Con el interés de hacer un virus pueda esparcirse de la forma más amplia posible, sus creadores a veces, dejaron de lado el hecho de dañar el sistema de los usuarios infectados y pasaron a programar sus virus de forma que sólo se repliquen, sin el objetivo de causar graves daños al sistema. De esta forma, sus autores tratan de hacer sus creaciones más conocidas en internet. Este tipo de virus pasó a ser llamado gusano o worm. Son cada vez más perfectos, hay una versión que al atacar la computadora, no sólo se replica, sino que también se propaga por internet enviandose a los e-mail que están registrados en el cliente de e-mail, infectando las computadoras que abran aquel e-mail, reiniciando el ciclo.

Troyanos o caballos de Troya

Ciertos virus traen en su interior un código aparte, que le permite a una persona acceder a la computadora infectada o recolectar datos y enviarlos por Internet a un desconocido, sin que el usuario se de cuenta de esto. Estos códigos son denominados Troyanos o caballos de Troya.

Inicialmente, los caballos de Troya permitían que la computadora infectada pudiera recibir comandos externos, sin el conocimiento del usuario. De esta forma el invasor podría leer, copiar, borrar y alterar datos del sistema. Actualmente los caballos de Troya buscan robar datos confidenciales del usuario, como contraseñas bancarias.

Los virus eran en el pasado, los mayores responsables por la instalación de los caballos de Troya, como parte de su acción, pues ellos no tienen la capacidad de replicarse. Actualmente, los caballos de Troya ya no llegan exclusivamente transportados por virus, ahora son instalados cuando el usuario baja un archivo de Internet y lo ejecuta. Práctica eficaz debido a la enorme cantidad de e-mails fraudulentos que llegan a los buzones de los usuarios. Tales e-mails contienen una dirección en la web para que la víctima baje, sin saber, el caballo de Troya, en vez del archivo que el mensaje dice que es. Esta práctica se denomina phishing, expresión derivada del verbo to fish, "pescar" en inglés. Actualmente, la mayoría de los caballos de Troya simulan webs bancarias, "pescando" la contraseña tecleada por los usuarios de las computadoras infectadas. Existen distintas formas para saber si estás infectado con un troyano y cómo eliminarlo de tu PC.

Hijackers

Los hijackers son programas o scripts que "secuestran" navegadores de Internet, principalmente el Internet Explorer. Cuando eso pasa, el hijacker altera la página inicial del navegador e impide al usuario cambiarla, muestra publicidad en pop-ups o ventanas nuevas, instala barras de herramientas en el navegador y pueden impedir el acceso a determinadas webs (como webs de software antivírus, por ejemplo).

Keylogger

El KeyLogger es una de las especies de virus existentes, el significado de los términos en inglés que más se adapta al contexto sería: Capturador de teclas. Luego que son ejecutados, normalmente los keyloggers quedan escondidos en el sistema operativo, de manera que la víctima no tiene como saber que está siendo monitorizada. Actualmente los keyloggers son desarrollados para medios ilícitos, como por ejemplo robo de contraseñas bancarias. Son utilizados también por usuarios con un poco más de conocimiento para poder obtener contraseñas personales, como de cuentas de email, MSN, entre otros. Existen tipos de keyloggers que capturan la pantalla de la víctima, de manera de saber, quien implantó el keylogger, lo que la persona está haciendo en la computadora. Cómo los keylogger nos roban la información? Cómo cuidarse?

Zombie

El estado zombie en una computadora ocurre cuando es infectada y está siendo controlada por terceros. Pueden usarlo para diseminar virus , keyloggers, y procedimientos invasivos en general. Usualmente esta situación ocurre porque la computadora tiene su Firewall y/o sistema operativo desatualizado. Según estudios, una computadora que está en internet en esas condiciones tiene casi un 50% de chances de convertirse en una máquina zombie, pasando a depender de quien la está controlando, casi siempre con fines criminales.

Virus de Macro

Los virus de macro (o macro virus) vinculan sus acciones a modelos de documentos y a otros archivos de modo que, cuando una aplicación carga el archivo y ejecuta las instrucciones contenidas en el archivo, las primeras instrucciones ejecutadas serán las del virus.

Los virus de macro son parecidos a otros virus en varios aspectos: son códigos escritos para que, bajo ciertas condiciones, este código se "reproduzca", haciendo una copia de él mismo. Como otros virus, pueden ser desarrollados para causar daños, presentar un mensaje o hacer cualquier cosa que un programa pueda hacer.

CIBERGRAFÍA- http://www.informatica-hoy.com.ar/software-seguridad-virus-antivirus/Tipos-de-virus-de-computadoras.php

OPINIÓN DE QUÉ ES UN VIRUS..

Los virus son malware, es decir, programas configurados para alterar el funcionamiento normal de un dispositivo de una forma muy discreta y se originaron en los 80's cuando salió al mercado el primer PC desarrollado por IBM.

Estas pequeñas piezas de códigos pueden llegar a ocasionar graves daños como; borrar los archivos, dañar el sector de arranque y en casos extremos dejar el dispositivo inutilizable. Por ello se han creado varios software (antivirus) que intentan proteger en su mayoría al dispositivo.

Estas pequeñas piezas de códigos pueden llegar a ocasionar graves daños como; borrar los archivos, dañar el sector de arranque y en casos extremos dejar el dispositivo inutilizable. Por ello se han creado varios software (antivirus) que intentan proteger en su mayoría al dispositivo.

¿QUÉ ES UN VIRUS Y CÓMO SE ORIGINÓ?

Los virus son pequeños programas configurados intencionalmente, diseñados para alterar el funcionamiento normal de las computadoras. Son instalados sin el consentimiento del usuario y se ejecutan de forma autónoma para auto-replicarse y continuar su propagación.

Los virus son pequeños programas configurados intencionalmente, diseñados para alterar el funcionamiento normal de las computadoras. Son instalados sin el consentimiento del usuario y se ejecutan de forma autónoma para auto-replicarse y continuar su propagación.Se dice que sus creadores decidieron darles el nombre de virus debido al gran parecido en su forma de actuar con los virus biológicos o aquellos relacionados con la salud. Los virus informáticos, al igual a los biológicos, atacan en cualquier momento, destruyen toda la información que esté a su alcance y deben ser eliminados antes que causen daños severos al cuerpo huésped donde residen.

El potencial de un virus informático no sólo depende de su complejidad sino del ambiente donde se maneja.

Cuando los programadores crean un virus, toman en cuenta características como tamaño, símbolos y datos del creador para poder esconderlos dentro de las máquinas y evitar así su detección. Es por ello que los virus reorientan la lectura del disco, modifican su tamaño en el directorio y cambian algunos segmentos de su código para evitar ser detectados y destruidos.

Los virus tienen la capacidad de infectar otros medios magnéticos como disquetes, discos duros o cintas magnéticas, lo que permite transmitirlos de una máquina a otra, o a través de la red, ya que también nuestra computadora puede contagiarse a través de módem.

La historia de los virus de computadoras se inicia en la década de los 80`. Ya que fue en 1981 cuando salió al mercado el primer PC, desarrollado por IBM. Para 1982 se detectó el primer virus, que afectó a los computadores Apple, y que se esparció a través del uso de los famosos diskettes. En 1986 surge el primer virus para los PC, llamado Brain. Hasta este entonces, estas amenazas se transmitían de computador en computador principalmente a través del intercambio de archivos en discos removibles, como los ya mencionados floppy disks o diskettes. Con la llegada de la Internet, y el consecuente e-mail, todo el proceso se masificó hasta llegar a la situación que tenemos hoy en día; no es como para tener pánico pero si hay que protegerse.

CIBERGRAFIA-http://www.bunam.unam.mx/intComputacion/Unidad_2/c02u2t05p01.html

http://www.misrespuestas.com/que-es-un-virus-de-computadoras.html

lunes, 10 de febrero de 2014

domingo, 19 de enero de 2014

Opinion, Configuración cable cruzado

Un cable cruzado es un cable que interconecta todas las señales de salida en un conector con las señales de entrada en el otro conector, y viceversa. Y asi es como se pueden conectar dos dispositivos.

Configuración cable cruzado

Para crear un cable cruzado que funcione en 10/100baseT, un extremo del cable debe tener la distribución 568A y el otro 568B. Para crear un cable cruzado que funcione en 10/100/1000baseT, un extremo del cable debe tener la distribución Gigabit Ethernet (variante A), igual que la 568B, y el otro Gigabit Ethernet (variante B1). Esto se realiza para que el TX ( transmisión) de un equipo esté conectado con el RX ( recepción) del otro y a la inversa; así el que "habla" ( transmisión) es "escuchado" ( recepción).

El RJ45 es el que nos interesa en este momento, ya que es el más utilizado. Los cables que se utilizan se denominan pares trenzados ya que están compuestos por cuatros pares de hilos trenzados entre sí. Cada par de hilos está compuesto por un hilo de color puro y un hilo marcado con rayas del mismo color. Se recomienda encarecidamente utilizar un cable de categoría 5 que tenga entre 3 y 90 metros de largo. Existen dos estándares de cableado que difieren en la posición de los pares naranja y verde, definidos por la EIA, Asociación de la Industria Electrónica/TIA, Asociación de la Industria de Telecomunicaciones

Opinion, configuración cable punto a punto

Pues no entendi muy bien eso de configuración de cable punto a punto, aunque es la más fácil de instalar y operar, solo que su dificultad para operar puede ir variando ya que a medida que va creciendo se complica más y también por lo regular se usa en redes de largo alcance como lo viene siendo WAN (red de área extensa).

sábado, 18 de enero de 2014

Configuracion cable punto a punto

Las redes punto a punto son aquellas que responden a un tipo de arquitectura de red en las que cada canal de datos se usa para comunicar únicamente dos nodos, en clara oposición a las redes multipunto, en las cuales cada canal de datos se puede usar para comunicarse con diversos nodos. En una red punto a punto, los dispositivos en red actúan como socios iguales, o pares entre sí. Como pares, cada dispositivo puede tomar el rol de esclavo o la función de maestro. En un momento, el dispositivo A, por ejemplo, puede hacer una petición de un mensaje / dato del dispositivo B, y este es el que le responde enviando el mensaje / dato al dispositivo A. El dispositivo A funciona como esclavo, mientras que B funciona como maestro. Un momento después los dispositivos A y B pueden revertir los roles: B, como esclavo, hace una solicitud a A, y A, como maestro, responde a la solicitud de B. A y B permanecen en una relación recíproca o par entre ellos.

Las redes punto a punto son aquellas que responden a un tipo de arquitectura de red en las que cada canal de datos se usa para comunicar únicamente dos nodos, en clara oposición a las redes multipunto, en las cuales cada canal de datos se puede usar para comunicarse con diversos nodos. En una red punto a punto, los dispositivos en red actúan como socios iguales, o pares entre sí. Como pares, cada dispositivo puede tomar el rol de esclavo o la función de maestro. En un momento, el dispositivo A, por ejemplo, puede hacer una petición de un mensaje / dato del dispositivo B, y este es el que le responde enviando el mensaje / dato al dispositivo A. El dispositivo A funciona como esclavo, mientras que B funciona como maestro. Un momento después los dispositivos A y B pueden revertir los roles: B, como esclavo, hace una solicitud a A, y A, como maestro, responde a la solicitud de B. A y B permanecen en una relación recíproca o par entre ellos.sábado, 11 de enero de 2014

Opinion, tipos de redes

Hay varias arquitecturas de tipos de redes pues todas te interconectan, pues es el plan con el que se conectan los protocolos y otros programas de hardware y sofware. pero todas tienen la misma importancia.

Tipos de redes

La arquitectura de

redes el medio más efectivo en cuanto a

costos para desarrollar e implementar un

Arquitectura

SRA

Con

la ASR se describe una estructura integral que provee todos los modos de comunicación

de datos y con base en la cual se pueden planear e implementar nuevas

redes de comunicación de datos.

Arcnet

La

Red de computación de recursos conectadas(ARCNET, AttachedResource

Computing Network) es un sistema de red banda base, con paso de testigo

(token) que ofrece topologías flexibles en estrella y bus a un

precio bajo.

Arquitectura

de Red

Esta

es una arquitectura de red distribuida de la Digita lEquipment Corporation. Se le

llama DECnet y consta de cinco capas. Las capas física, de control de enlace de

datos, de transporte y de servicios de la red corresponden casi exactamente a

las cuatro capas inferiores del modelo OSI.

Ethernet

Ethernet

esta principalmente orientado para automatización de oficinas,

procesamiento de datos distribuido, y acceso de terminal que requieran de una

conexión económica a un medio de comunicación local transportando tráfico a

altas velocidades.

Opinion, ¿Que es una red?

Es un conjunto de dispositivos conectados entre si que comparten la misma información e intercambian un ejemplo muy claro podría ser el típico café internet ya que todas están conectadas a un medio y eso hacer que todas las maquinas sean iguales o tengan la misma información, permite que circulen elementos materiales o inmateriales entre estas entidades, según reglas bien definidas.

Es un conjunto de dispositivos conectados entre si que comparten la misma información e intercambian un ejemplo muy claro podría ser el típico café internet ya que todas están conectadas a un medio y eso hacer que todas las maquinas sean iguales o tengan la misma información, permite que circulen elementos materiales o inmateriales entre estas entidades, según reglas bien definidas.¿Que es una Red?

Una red de computadoras, también

llamada red de ordenadores, red de comunicaciones de datos o red

informática, es un conjunto de equipos

informáticos y software conectados entre sí por medio de dispositivos físicos que envían y reciben impulsos eléctricos, ondas electromagnéticas o cualquier otro medio para el

transporte de datos, con la

finalidad de compartir información, recursos y ofrecer servicios.

Una red de computadoras, también

llamada red de ordenadores, red de comunicaciones de datos o red

informática, es un conjunto de equipos

informáticos y software conectados entre sí por medio de dispositivos físicos que envían y reciben impulsos eléctricos, ondas electromagnéticas o cualquier otro medio para el

transporte de datos, con la

finalidad de compartir información, recursos y ofrecer servicios.

Como en todo proceso de comunicación se requiere de un emisor, un mensaje, un medio y un receptor.

La finalidad principal para la creación de una red de computadoras es compartir

los recursos y la información en la distancia, asegurar la confiabilidad y la disponibilidad de la información,

aumentar la velocidad de

transmisión de los datos y

reducir el costo general de estas acciones. Un

ejemplo es Internet, la cual es

una gran red de millones de computadoras ubicadas en distintos puntos del

planeta interconectadas básicamente para compartir información y recursos.

La estructura y el modo de funcionamiento de las redes

informáticas actuales están definidos en varios estándares, siendo el más importante y

extendido de todos ellos el modelo TCP/IP basado en el modelo de referencia OSI. Este último, estructura cada red

en siete capas con funciones concretas pero relacionadas entre sí; en TCP/IP se

reducen a cuatro capas. Existen multitud de protocolos repartidos por cada

capa, los cuales también están regidos por sus respectivos estándares.

Suscribirse a:

Comentarios (Atom)